Gateway-VPN: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

Melle (Diskussion | Beiträge) |

Otto (Diskussion | Beiträge) (ungepflegt) |

||

| (6 dazwischenliegende Versionen von 2 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

Das Gateway-VPN ermöglicht es sämtlichen Traffic über ein zentrales Gateway zu leiten. | Das Gateway-VPN ermöglicht es sämtlichen Traffic über ein zentrales Gateway zu leiten. | ||

{{Ungepflegt|Nicht mehr aktuell +++ muss überarbeitet werden +++ Fragmente die Konfig betreffend nutzbar}} | |||

== OpenWRT Backfire == | == OpenWRT Backfire == | ||

| Zeile 6: | Zeile 8: | ||

** libopenssl | ** libopenssl | ||

** openvpn | ** openvpn | ||

** luci-app-openvpn | ** <s>luci-app-openvpn</s> nicht mehr verfügbar 08.07.14 | ||

* [[Kontakt|Fordere von uns einen Gateway-VPN-Schlüssel an]]. Das klappt am besten auf dem [[Treffen|Freifunk Treffen]]. | * [[Kontakt|Fordere von uns einen Gateway-VPN-Schlüssel an]]. Das klappt am besten auf dem [[Treffen|Freifunk Treffen]]. | ||

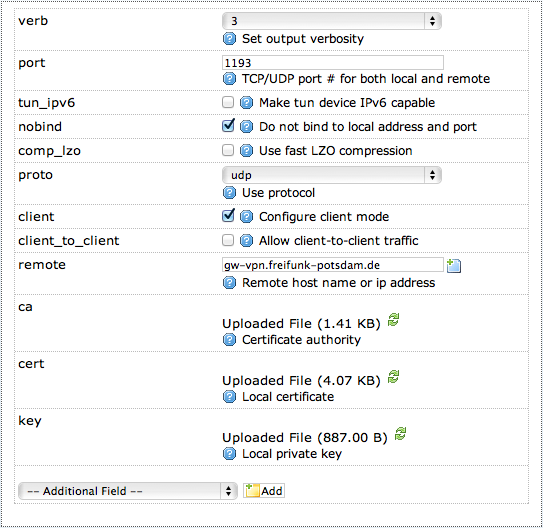

* Öffne das Webinterface des Routers und nimm folgende Einstellungen unter '''Services''' -> '''OpenVPN''' vor: | * Öffne das Webinterface des Routers und nimm folgende Einstellungen unter '''Services''' -> '''OpenVPN''' vor: | ||

* Beim hinzufügen einer neuen "Instanz" wähle: Client configuration for a routed multi-client VPN | |||

[[Bild:OpenVPN Backfire Hauptdialog.png]] | [[Bild:OpenVPN Backfire Hauptdialog.png]] | ||

* Hier sind die wichtigen Einstellungen nochmal als OpenVPN-Config: | * Hier sind die wichtigen Einstellungen nochmal als OpenVPN-Config: | ||

| Zeile 46: | Zeile 49: | ||

<pre>option 'explicit_exit_notify' '1'</pre> | <pre>option 'explicit_exit_notify' '1'</pre> | ||

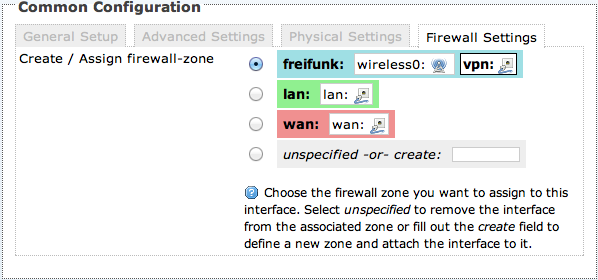

* Gehe im Webinterface zum Menü '''Network''' -> '''Interfaces''' und lege ein Netzwerkinterface mit folgenden Einstellungen an: | * Gehe im Webinterface zum Menü '''Network''' -> '''Interfaces''' und lege ein Netzwerkinterface mit folgenden Einstellungen an: | ||

[[Bild:OpenVPN Backfire neues Netzwerkinterface.png]] | |||

* Gehe auf '''Firewall''' und füge das Interface der Zone "Freifunk" hinzu: | |||

[[Bild:OpenWRT Backfire openvpn firewall Einstellungen.png]] | |||

* Ich musste noch folgendes tun um openvpn zum laufen zu bekommen: | |||

** auf dem CLI mit /etc/init.d/openvpn enable das starten von openvpn beim booten einschalten | |||

** den cert. Dateien unter /lib/uci/upload mussten noch die Leserechte mit chmod og-r für other und group entzogen werden. | |||

== classic Firmware == | == OpenWRT Whiterussian ("classic" Freifunk Firmware) == | ||

Die Einrichtung des VPNs über die "Classic Freifunk Firmware" erfolgt so: | Die Einrichtung des VPNs über die "Classic Freifunk Firmware" erfolgt so: | ||

| Zeile 78: | Zeile 87: | ||

[[Kategorie:Technik]] | [[Kategorie:Technik]] | ||

[[Kategorie:Router]] | [[Kategorie:Router]] | ||

[[Kategorie:Ungepflegt]] | |||

[[Kategorie: | |||

Aktuelle Version vom 7. Februar 2021, 23:16 Uhr

Das Gateway-VPN ermöglicht es sämtlichen Traffic über ein zentrales Gateway zu leiten.

OpenWRT Backfire

- Installiere Dir ein Firmware-Image mit den Paketen

- libopenssl

- openvpn

luci-app-openvpnnicht mehr verfügbar 08.07.14

- Fordere von uns einen Gateway-VPN-Schlüssel an. Das klappt am besten auf dem Freifunk Treffen.

- Öffne das Webinterface des Routers und nimm folgende Einstellungen unter Services -> OpenVPN vor:

- Beim hinzufügen einer neuen "Instanz" wähle: Client configuration for a routed multi-client VPN

- Hier sind die wichtigen Einstellungen nochmal als OpenVPN-Config:

client dev tun proto udp remote gw-vpn.freifunk-potsdam.de 1193 nobind persist-key persist-tun ca ianua-melle-ca.crt cert ianua-melle_apXX-YYfreifunk-potsdamde.crt key ianua-melle_apXX-YYfreifunk-potsdamde.key ns-cert-type server

- Kontrolliere nochmal die Einstellungen auf der Konsole. Die Datei /etc/config/openvpn sollte folgenden Eintrag enthalten:

config 'openvpn' 'freifunk_vpn_udp'

option 'nobind' '1'

option 'float' '1'

option 'proto' 'udp'

option 'client' '1'

option 'reneg_sec' '0'

option 'management' '127.0.0.1 31194'

option 'dev' 'tun'

option 'persist_tun' '1'

option 'persist_key' '1'

option 'remote_cert_tls' 'server'

option 'verb' '3'

option 'ca' '/lib/uci/upload/cbid.openvpn.client_tun.ca'

option 'cert' '/lib/uci/upload/cbid.openvpn.client_tun.cert'

option 'key' '/lib/uci/upload/cbid.openvpn.client_tun.key'

option 'port' '1193'

option 'remote' 'gw-vpn.freifunk-potsdam.de'

option 'enable' '1'

- Der folgende Eintrag muss entfernt werden, sonst startet OpenVPN nicht:

option 'explicit_exit_notify' '1'

- Gehe im Webinterface zum Menü Network -> Interfaces und lege ein Netzwerkinterface mit folgenden Einstellungen an:

- Gehe auf Firewall und füge das Interface der Zone "Freifunk" hinzu:

- Ich musste noch folgendes tun um openvpn zum laufen zu bekommen:

- auf dem CLI mit /etc/init.d/openvpn enable das starten von openvpn beim booten einschalten

- den cert. Dateien unter /lib/uci/upload mussten noch die Leserechte mit chmod og-r für other und group entzogen werden.

OpenWRT Whiterussian ("classic" Freifunk Firmware)

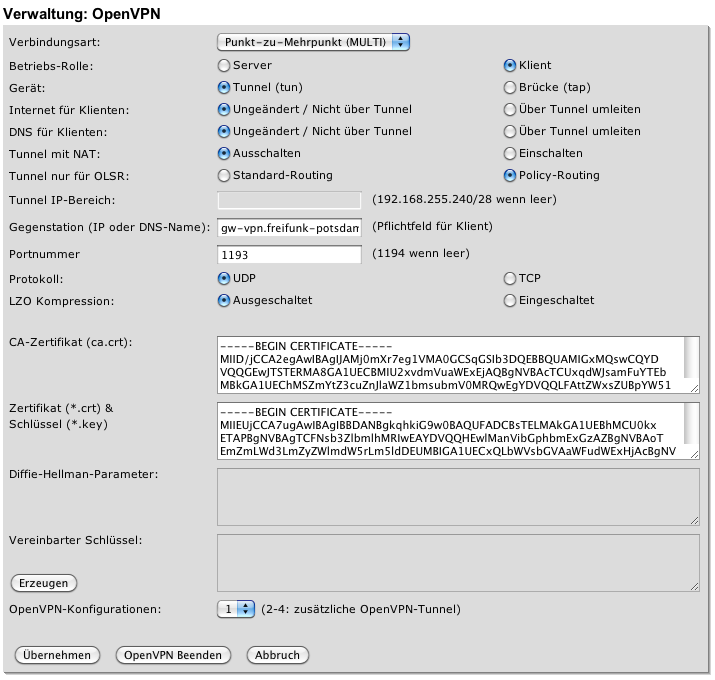

Die Einrichtung des VPNs über die "Classic Freifunk Firmware" erfolgt so:

- Firmware 1.7.4 installieren, das geht am schnellsten von der Shell

- Unter "Verwalten -> Zapp P2P-Filter" Zapp mit Schwellwert 200 aktivieren

- Du bekommst von uns ein .tar-File z.B.

ianua-melle_ap4-192freifunk-potsdamde.tar - Falls Du schon ein IC-VPN eingerichtet hast, kannst Du eine zweite OpenVPN-Konfiguration anlegen.

- Unter "Verwalten -> OpenVPN" folgendes einstellen:

- Verbindungsart: Punkt-zu-Mehrpunkt (MULTI)

- Betriebs-Rolle: Klient

- Gerät: Tunnel (tun)

- 2xnicht über Tunnel

- NAT: ausschalten

- Tunnel nur für OLSR: Policy-Routing

- Gegenstation: gw-vpn.freifunk-potsdam.de

- Portnummer: 1193

- Protokoll: UDP

- LZO-Kompression: Ausgeschaltet

- Ca-Zertifikat (ca.crt): Hier den Inhalt der Datei ianua-melle-ca.crt einfügen

- Zertifikat (*.crt) & Schlüssel (*.key): Hier den Inhalt der Dateien ianua-melle_ap4-192freifunk-potsdamde.crt und ianua-melle_ap4-192freifunk-potsdamde.key hintereinander einfügen.

- Übernehmen klicken und neu starten

Das ganze sollte so aussehen:

Der Effekt ist nun, dass sämtliche Verbindungen aus dem OLSR-Netz über das VPN gehen und LAN-Verbindungen direkt über die WAN/PPP-Schnittstelle laufen.