Backbone

Der Backbone stellt das 5GHz Langstrecken-Netzwerk dar. Da in fast jeder Wohnung ein Router steht, der auf 2,4 GHz funkt entsteht eine hohe Luftverschmutzung, die die Wlan-Verbindung auf 2,4 GHz stark stört, wodurch es zu niedrigen Übertragungsraten kommt. Es gibt auch Indoor-Router die auf 5 GHz funken, jedoch nur auf den Kanäle 36-48, da diese für dein Heimbereich frei gegeben wurden und daher über keine Radarerkennung verfügen müssen. Für den Außenbereich müssen 5 GHz Router Radarkennung unterstützen und funken auf Kanälen <= 100. OpenWRT verfügt nicht über diese Radarerkennung, weswegen auf den Outdoor-Routern die originale Firmware laufen muss. Um diese ins Freifunknetz einbinden zu können müssen diese über ein Freifunk-Backend (Freifunkrouter) verfügen.

Der Hauptknoten wird auf dem Hochhaus bleiben. Dieser wird als reiner Access Point eingerichtet, zu dem sich die anderen 5GHz Router verbinden können. Jeder weitere 5GHz wird als Bridge konfiguriert. Dies bedeutet, das der Router sowohl als Client als auch als Access Point fungiert. Dadurch ist es nicht zwingen nötig eine Verbindung zum Hauptknoten zu haben.

Die Verbindung zwischen den Knoten wird mit WPA2 abgesichert, damit sich nicht irgendwelche Endgeräte in die Backbone-Strecken verirren.

neue Konfiguration des Potsdamer Freifunk Backbones

Bisher war das Backbonenetz ein/zwei große Layer2 Netze, das heißt, jeder Router kann mit jedem kommunizieren. Für die Router sieht das so aus, als wären sie direkt miteinander verbunden, das entspricht aber nicht der Wahrheit, da alle 5Ghz Router entweder im AP oder im Bridge Modus betrieben werden, somit läuft die Kommunikation zwischen zwei Clients eher Client <-> AP <-> Client. Die darus resultierenden Routen sind oft nicht optimal und das Netz wird instabil.

Die Lösung ist, dass wir VLANS über das WLAN benutzen. Jede Verbindung die tatsächlich gewünscht ist, bekommt ein eigenes VLAN und einen /30 IP-Bereich mit zwei IPs für die beiden Endpunkte aus dem Netzbereich 10.22.251.0/24. Um das ganze übersichtlicher zu machen, lassen wir ein paar VLAN-IDs aus und fangen erst bei 100 an, da die niedrigen VLAN-IDs in vielen Routern schon verwendet werden. Das erste VLAN ist 100, die IPs der beiden Endpunkte sind 10.22.251.1 und 10.22.251.2, Netzwerkadresse ist 10.22.251.0 und Broadcast ist 10.22.251.3, Netzmaske ist 255.255.255.252. Das nächste VLAN ist dann 104, Adressen sind dann 10.22.251.5 und 10.22.251.6, usw...

Backend vorbereiten (FF-Router)

- Einen ganz normalen Freifunk-Router konfigurieren, nach der Anleitung für Kathleen.

- Unter IP-Adressen#Adressbereich: Backbone benötigte Backbone-Management-IPs und VLANs reservieren.

- Der Backbone-Endpunkt ist über Kabel mit einem 5GHz-Router verbunden.

- Auf diesen Port wird in der Switchconfig das getaggte VLAN (z.B. 100) gelegt. Anschließend wird unter Interfaces das Interface angelegt.

- Für VLAN 100 zum Beispiel BB100, mit dem Device eth0.100. IP 10.22.251.1 oder 10.22.251.2, jenachdem, welche Seite der Verbindung,

- Netzmaske 255.255.255.252. Anschließend das neue Interface der Firewallgruppe Freifunk hinzufügen und OLSR drauf einrichten.

- Um von dem Backbone-Endpunkt die 5GHz-Router zu administrieren, müssen wir ins VLAN 99. Dazu legen wir in der Switchconfig

- VLAN 99 an und legen unter Interfaces das Interface BBMGMT an mit dem device eth0.99, IP kommt aus dem Managementnetz (z.B. 10.22.250.2), Netzmaske ist die 255.255.255.0. Anschließend wird für dieses Interface die Firewallgruppe BBMGMT eingerichtet.

- Unter Firewall wird für diese die FirewallGruppe BBMGMT das InterZone Forwarding zu und von Freifunk aktiviert.

- Unter Firewall wird für BBMGMT das Forwarding aktiviert und Masquerading eingeschaltet.

- !!! KEIN !!! olsr

Ergänzungen

Auf Schritt 4 kann verzichtet werden, wenn man in der Nähe bereits einen anderen Zugang zum BackboneManagementNetz hat. Wenn man nur eine zusätzliche Backboneverbindung einrichten will, braucht man auch nur Schritt 1. Hintergrund der eigenen Firewallzone ist, dass wir so das Masquerading einschalten können, damit brauchen die 5GHz-Router kein Gateway und der Rückweg ist der selbe, wie der Hinweg. Um an die 5GHz Geräte zu kommen braucht man eine einen Router als Gateway, der am BBMGMT hängt, mehr nicht. In Zukunft könnte der Core auch noch eine HNA für das BBMGMT haben, dann müsste das von überall gehen.

Sollte der seltene Fall auftreten, dass man auf dem Kabel, welches zum 5GHz-Router geht noch weitere VLANs braucht, die nichts mit dem Backbone zu tun haben (z.B. eine lokale Kabelkopplung, die durch den 5GHz-Router durchgeschleift wird), sollte dafür eine Eindeutige VLAN-ID verwendet werden. Eine der 3 freigelassenen VLANs (z.B. 101-103) bietet sich hier an.

Config 5Ghz-Router

Um die 5Ghz-Router zu administrieren, müssen die auch IP-Adressen bekommen. Da einige Router Probleme damit haben, wenn getaggte und ungetaggte VLANs gleichzeitig benutzt werden, müssen die 5Ghz-Router auch in ein VLAN. Dafür nehmen wir das VLAN 99, IPs kommen aus dem Managementnetz 10.22.250.0/24. Um VLANs auf der CPE510 mit Original Firmware zu benutzen, brauchen wir die Firmware-Version 1.3.3_151112_Beta. Dort kann man unter Network das Management VLAN Interface konfigurieren. Das normale Netzwerkinterface bekommt eine Adresse, die nicht stört, z.B. aus dem Bereich 192.160.0.0/24 und das VLAN Interface bekommt eine Adresse aus dem Bereich 10.22.250.0/24. Beispiel: Normales Netzwerkinterface bekommt 192.168.0.1, Netzmaske 255.255.255.0, kein Gateway und auf dem VLAN Interface bekommt sie die 10.22.250.1, Netzmaske 255.255.255.0, VLAN-ID 99.

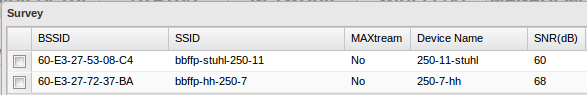

Namen und SSIDs

5GHz Router erhalten als Namen die letzten beiden Stellen ihrer IP im BBMGMT und einen Hinweis auf Ihre Position und Blickrichtung,

die zum Ende hin genauer wird, z.B. 250-25-sbg-wh-so für Schiffbauergasse, Waschhaus, Südost.

Analog dazu ist die SSID (bei AP und Bridge Mode), die mit ffpbb anfängt, z.B. ffpbb-sbg-wh-so.

Das Backbonenetz ist verschlüsselt, allerdings nur, damit sich keine Endgeräte automatisch verbinden.

Passwörter für die Backbonenetze werden im Wiki unter IP-Adressen#Backbone_Management_IPs dokumentiert.

SSID:ffpbb-Ort-Ort-Richtung (Bsp.: bbffp-sbg-wh-so)

Hostname:letzte 2 Stellen der Management-IP-Ort-Ort-Richtung (Bsp.: 250-25-sbg-wh-so)

TP-Link

- PC mit der CPE510 verbinden und die Netzwerkkarte auf die IP 192.168.0.100 mit der SN 255.255.255.0 stellen und im Browser die 192.168.0.254 aufrufen.

- Anweisungen des ersten LogIn folgen.

- Die VLAN-Konfiguration gibt es nur in der Firmware TP_PharOS_1.3.3_151112_Beta, diese findet ihr in der Wolke unter original_firmware.

- Unter dem Reiter Network eine IP aus dem 192.168.0.0/24 Netz wählen.

Connection Type: static

IP-Adrese: IP, zB. 192.168.0.23

Netmask: 255.255.255.0

keine Gateway IP- Nachdem die Änderung abgeschickt wurde ändert sich auch sofort die IP des Routers. Um weiter machen zu können benutzen wir die neue IP.

- Router unter neuer IP aufrufen und wieder einloggen.

- Unter dem Reiter Network bei VLAN eine IP aus dem Backbone-Managemant-Netz wählen.

VLAN ID: 99

Connection Type: static

IP-Adrese: IP, zB. 10.22.250.23

Netmask: 255.255.255.0

keine Gateway IP - Unter dem Reiter System unter Device den Namen des Router nach Namensbildung ändern.

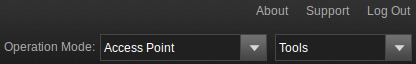

Access Point

- In der oberen rechten Ecke den Operation Mode auf Access Point setzen.

- Einen Access Point auf der Bridge einrichten, mit Einhaltung der Namensbildung und mit WPA2 Verschlüsselung, Passwort im Wiki dokumentieren.

Client

- In der oberen rechten Ecke den Operation Mode auf Client setzen.

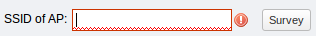

- Unter dem Reiter Wireless unter Wireless Client Settings auf Survey klicken und mit dem angezeigten gewünschten Knoten verbinden (Kann auch manuel eingegeben werden).

Bridge

- In der oberen rechten Ecke den Operation Mode auf Bridge setzen.

- Den Client auf der Bridge einrichten, wie unter Client.

- Einen Access Point auf der Bridge einrichten, wie unter Access Point.