Potsdam-VPN: Unterschied zwischen den Versionen

Seth0r (Diskussion | Beiträge) (nur eine supernode) |

Seth0r (Diskussion | Beiträge) (Openvpn im PdmVPN wird noch unterstützt, ist aber veraltet) |

||

| (39 dazwischenliegende Versionen von 5 Benutzern werden nicht angezeigt) | |||

| Zeile 3: | Zeile 3: | ||

__TOC__ | __TOC__ | ||

== Client einrichten == | ==Client einrichten (OpenVPN) (alt)== | ||

== | ===Zertifikat beantragen=== | ||

Um ein Zertifikat zum Potsdam-VPN für deinen Freifunkrouter zu erhalten, schicke bitte eine Email mit folgenden Angaben an ''[https://lists.freifunk-potsdam.de/cgi-bin/mailman/listinfo/users users@lists.freifunk-potsdam.de]''. | |||

[mailto:users@lists.freifunk-potsdam.de?subject=PdmVPN%20f%C3%BCr%20Routername&body=Hallo%20Zertifikatsgeber%2C%0D%0A%0D%0Asende%20mir%20bitte%20ein%20Potsdam-VPN-Zertifikat%5B0%5D%20f%C3%BCr%20meinen%20Knoten%20Routername%20an%20Emailadresse.%0D%0A%0D%0AViele%20Gr%C3%BC%C3%9Fe%2C%0D%0A%0D%0A%0D%0A%5B0%5D%3A%20https%3A%2F%2Fwiki.freifunk-potsdam.de%2FPotsdam-VPN Für die E-Mail hier klicken] | |||

'''Betreff:'''PdmVPN für ''Routername''<br> | |||

'''Inhalt''': | |||

Hallo Zertifikatsgeber, | |||

sende mir bitte ein Zertifikat für meinen Knoten ''Routername'' an ''Emailadresse''. | |||

=== | ===Potsdam-VPN auf Router einrichten=== | ||

Nachdem die E-Mail mit einem Zertifikat beantwortet wurde, kann der Router mit dem VPN bespielt werden. | |||

====OpenVPN einrichten==== | |||

Zuerst richten wir das OpenVPN ein, damit der Router sich verbinden kann. Falls der Menüpunkt Services/OpenVPN nicht vorhanden ist, folgende Pakete über die Paketverwaltung nachinstallieren und den Router neu starten: luci-app-openvpn, luci-i18n-openvpn-en und openvpn-openssl | |||

Auf der Kommandozeile: | |||

opkg update && opkg install luci-app-openvpn luci-i18n-openvpn-en openvpn-openssl && exec reboot | |||

*Unter Services/OpenVPN eine neue "Client configuration for an ethernet bridge VPN" namens "pdmvpn" anlegen. | |||

[[Datei:1-vpn_anlegen.png|VPN anlegen]] | |||

*auf "Switch to advanced configuration" klicken | |||

*unter Networking folgende Einstellungen vornehmen. Einige Felder müssen zuerst hinzugefügt werden. | |||

**'''port''': 1195 | |||

**'''dev''': pdmvpn | |||

**'''dev_type''': tap | |||

**'''tun_mtu''': 1300 | |||

**'''comp_lzo''': no | |||

*Speichern | |||

*unter VPN folgende Einstellungen vornehmen. | |||

**'''remote''': vpn.freifunk-potsdam.de | |||

*Speichern | |||

*unter Cryptography folgende Einstellungen vornehmen. Einige Felder müssen zuerst hinzugefügt werden. | |||

**'''cipher''': none | |||

**'''ca''': ca.crt hochladen | |||

**'''cert''': <span style="color:red">$client$</span>.crt hochladen | |||

**'''key''': <span style="color:red">$client$</span>.key hochladen | |||

*Speichern & Anwenden | |||

====Interface konfigurieren==== | |||

Hier richten wir die Schnittstelle ein, an der der Verkehr über das VPN vom Router entgegen genommen wird. | |||

*Unter Network/Interfaces ein neues Interface names PDMVPN anlegen. | |||

**Protocoll ist Unmanaged oder Ignoriert | |||

**als Device das soeben eingerichtete Device "pdmvpn" auswählen. Beim ersten Einrichten existiert das Device vielleicht nicht. Wenn es nicht existiert, kann der Name unten eingegeben werden. | |||

*Submit | |||

*Das neue Interface der Firewallgruppe "Freifunk" hinzufügen. | |||

*Speichern und Anwenden (Save & Apply) | |||

*unter Services/OpenVPN das pdmvpn aktivieren und starten. Es müsste jetzt laufen. "Started" "Yes" | |||

====OLSR konfigurieren==== | |||

Nachdem wir nun Verkehr über das VPN schicken, wird es Zeit, sich automatisch über OLSR auszutauschen, welche Router wir über das VPN erreichen können. | |||

*unter Services/OLSR IPv4 das PDMVPN Interface hinzufügen: | |||

**Add | |||

**PDMVPN auswählen | |||

**'''Modus''': mesh | |||

**Linkqualitäteinstellungen: LQ-Algorithmus: etx_ffeth | |||

**Speichern & Anwenden | |||

====Bilder==== | |||

<br /> | |||

<gallery mode="packed"> | |||

2-vpn_settings2.png|VPN Networking Settings | |||

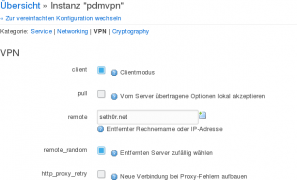

3-vpn_settings3.png|VPN VPN Settings | |||

4-vpn_settings4.png|VPN Cryptography Settings | |||

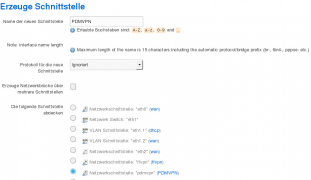

5-vpn-interface1.png|Interface anlegen | |||

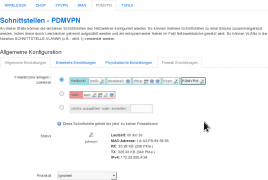

6-vpn-interface2.png|Firewallgruppe ändern | |||

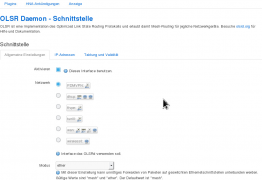

7-vpn-olsr1.png|OLSR Interface hinzufügen | |||

</gallery> | |||

====Überprüfen==== | |||

Wenn das Meshing über das VPN läuft, dann kann man bei ''Status'' -> ''OLSR'' -> ''Nachbarn'' folgendes sehen: | |||

Neighbour IP Hostname Interface | |||

172.22.251.1 pdmvpn-a.olsr undefined | |||

Wenn nicht, nochmal die VPN-Einstellungen und OLSR überprüfen, ein Reboot des Routers kann auch helfen. Die ETX sollte sich bei etwa 2,5 stabilisieren. | |||

====Diskussionen==== | |||

Auf der Potsdamer Mailingliste gibt es folgende Diskussionen: | |||

*[https://lists.freifunk-potsdam.de/pipermail/users/2018-March/018515.html Welches OpenVPN?] - Eine Diskussion zur Installation von Paketen unter der Firmware-Version Hedy. | |||

[[Kategorie:Technik]] | |||

[[Kategorie:Netz]] | |||

Aktuelle Version vom 13. April 2020, 11:41 Uhr

Das Potsdam-VPN ist ein Intra-City-VPN, das dazu dient, Inseln zusammenzuführen.

Client einrichten (OpenVPN) (alt)

Zertifikat beantragen

Um ein Zertifikat zum Potsdam-VPN für deinen Freifunkrouter zu erhalten, schicke bitte eine Email mit folgenden Angaben an users@lists.freifunk-potsdam.de.

Betreff:PdmVPN für Routername

Inhalt:

Hallo Zertifikatsgeber,

sende mir bitte ein Zertifikat für meinen Knoten Routername an Emailadresse.

Potsdam-VPN auf Router einrichten

Nachdem die E-Mail mit einem Zertifikat beantwortet wurde, kann der Router mit dem VPN bespielt werden.

OpenVPN einrichten

Zuerst richten wir das OpenVPN ein, damit der Router sich verbinden kann. Falls der Menüpunkt Services/OpenVPN nicht vorhanden ist, folgende Pakete über die Paketverwaltung nachinstallieren und den Router neu starten: luci-app-openvpn, luci-i18n-openvpn-en und openvpn-openssl

Auf der Kommandozeile:

opkg update && opkg install luci-app-openvpn luci-i18n-openvpn-en openvpn-openssl && exec reboot

- Unter Services/OpenVPN eine neue "Client configuration for an ethernet bridge VPN" namens "pdmvpn" anlegen.

- auf "Switch to advanced configuration" klicken

- unter Networking folgende Einstellungen vornehmen. Einige Felder müssen zuerst hinzugefügt werden.

- port: 1195

- dev: pdmvpn

- dev_type: tap

- tun_mtu: 1300

- comp_lzo: no

- Speichern

- unter VPN folgende Einstellungen vornehmen.

- remote: vpn.freifunk-potsdam.de

- Speichern

- unter Cryptography folgende Einstellungen vornehmen. Einige Felder müssen zuerst hinzugefügt werden.

- cipher: none

- ca: ca.crt hochladen

- cert: $client$.crt hochladen

- key: $client$.key hochladen

- Speichern & Anwenden

Interface konfigurieren

Hier richten wir die Schnittstelle ein, an der der Verkehr über das VPN vom Router entgegen genommen wird.

- Unter Network/Interfaces ein neues Interface names PDMVPN anlegen.

- Protocoll ist Unmanaged oder Ignoriert

- als Device das soeben eingerichtete Device "pdmvpn" auswählen. Beim ersten Einrichten existiert das Device vielleicht nicht. Wenn es nicht existiert, kann der Name unten eingegeben werden.

- Submit

- Das neue Interface der Firewallgruppe "Freifunk" hinzufügen.

- Speichern und Anwenden (Save & Apply)

- unter Services/OpenVPN das pdmvpn aktivieren und starten. Es müsste jetzt laufen. "Started" "Yes"

OLSR konfigurieren

Nachdem wir nun Verkehr über das VPN schicken, wird es Zeit, sich automatisch über OLSR auszutauschen, welche Router wir über das VPN erreichen können.

- unter Services/OLSR IPv4 das PDMVPN Interface hinzufügen:

- Add

- PDMVPN auswählen

- Modus: mesh

- Linkqualitäteinstellungen: LQ-Algorithmus: etx_ffeth

- Speichern & Anwenden

Bilder

Überprüfen

Wenn das Meshing über das VPN läuft, dann kann man bei Status -> OLSR -> Nachbarn folgendes sehen:

Neighbour IP Hostname Interface 172.22.251.1 pdmvpn-a.olsr undefined

Wenn nicht, nochmal die VPN-Einstellungen und OLSR überprüfen, ein Reboot des Routers kann auch helfen. Die ETX sollte sich bei etwa 2,5 stabilisieren.

Diskussionen

Auf der Potsdamer Mailingliste gibt es folgende Diskussionen:

- Welches OpenVPN? - Eine Diskussion zur Installation von Paketen unter der Firmware-Version Hedy.