Potsdam-VPN: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

Seth0r (Diskussion | Beiträge) (modus changed to mesh) |

Seth0r (Diskussion | Beiträge) (neue Serverconfig folgt, Struktur geändert) |

||

| Zeile 43: | Zeile 43: | ||

</gallery> | </gallery> | ||

== Keys generieren == | |||

=== Easy-RSA config === | |||

* vim vars | * vim vars | ||

export EASY_RSA="`pwd`" | export EASY_RSA="`pwd`" | ||

| Zeile 75: | Zeile 74: | ||

export KEY_CN= | export KEY_CN= | ||

export KEY_NAME= | export KEY_NAME= | ||

=== CA Zertifikat, CA Key und DH Parameter erzeugen === | |||

. vars | . vars | ||

./build-ca | ./build-ca | ||

./build-dh | ./build-dh | ||

=== Server Zertifikat und Server Key erzeugen === | |||

. vars | . vars | ||

./build-key-server <span style="color:red">$server name$</span> | ./build-key-server <span style="color:red">$server name$</span> | ||

=== client Zertifikat und Client Key erzeugen === | |||

. vars | . vars | ||

./build-key <span style="color:red">$client name$</span> | ./build-key <span style="color:red">$client name$</span> | ||

== | == Server aufsetzen == | ||

[[Kategorie:Technik]] | [[Kategorie:Technik]] | ||

[[Kategorie:Netz]] | [[Kategorie:Netz]] | ||

Version vom 2. Dezember 2017, 16:01 Uhr

Das Potsdam-VPN ist ein Intra-City-VPN, das dazu dient, Inseln zusammenzuführen.

Client einrichten

Zertifikat beantragen

Es gibt noch kein automatisiertes Verfahren, vorerst eine Mail mit Routernamen an sven.reissland@freifunk-potsdam.de.

Potsdam-VPN auf Router einrichten

OpenVPN einrichten

- Unter Services/OpenVPN eine neue "Client configuration for an ethernet bridge VPN" namens "pdmvpn" anlegen.

- auf "Switch to advanced configuration" klicken

- unter Networking folgende Einstellungen vornehmen. Einige Felder müssen zuerst hinzugefügt werden.

- port: 1195

- dev: pdmvpn

- devtype: tap

- comp_lzo: no

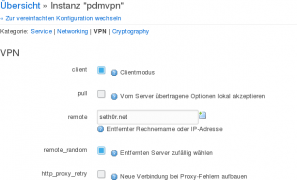

- unter VPN folgende Einstellungen vornehmen.

- remote: vpn.freifunk-potsdam.de

- unter Cryptography folgende Einstellungen vornehmen. Einige Felder müssen zuerst hinzugefügt werden.

- cipher: none

- ca: ca.crt hochladen

- cert: $client$.crt hochladen

- key: $client$.key hochladen

- Speichern & Anwenden

- unter Services/OpenVPN das pdmvpn aktivieren und starten.

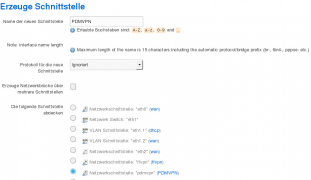

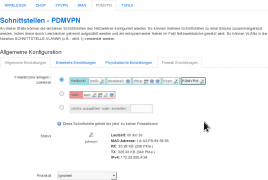

Interface konfigurieren

- Unter Networking/Interfaces ein neues Interface names PDMVPN anlegen.

- Protocoll ist Unmanaged oder Ignoriert

- als Device das soeben eingerichtete device "pdmvpn" auswählen.

- das neue Interface der Firewallgruppe Freifunk hinzufügen

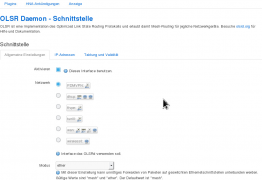

OLSR konfigurieren

- unter Services/OLSR IPv4 das PDMVPN Interface hinzufügen

- Modus: mesh

Keys generieren

Easy-RSA config

- vim vars

export EASY_RSA="`pwd`" export OPENSSL="openssl" export PKCS11TOOL="pkcs11-tool" export GREP="grep" export KEY_CONFIG=`$EASY_RSA/whichopensslcnf $EASY_RSA` export KEY_DIR="$EASY_RSA/keys" # Issue rm -rf warning echo NOTE: If you run ./clean-all, I will be doing a rm -rf on $KEY_DIR export PKCS11_MODULE_PATH="dummy" export PKCS11_PIN="dummy" export KEY_SIZE=2048 export CA_EXPIRE=10950 export KEY_EXPIRE=3660 export KEY_COUNTRY="DE" export KEY_PROVINCE="BRB" export KEY_CITY="Potsdam" export KEY_ORG="Freifunk Potsdam e.V." export KEY_EMAIL="info@freifunk-potsdam.de" export KEY_CN= export KEY_NAME=

CA Zertifikat, CA Key und DH Parameter erzeugen

. vars ./build-ca ./build-dh

Server Zertifikat und Server Key erzeugen

. vars

./build-key-server $server name$

client Zertifikat und Client Key erzeugen

. vars

./build-key $client name$